自社環境を狙う脅威をどう見抜く?Splunk Security Essentials(SSE) で攻撃を検出・調査する

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

本ブログは、Splunk Advent Calendar 2024 の 8日目のブログになります。12/25 まで多数投稿されますので是非ご確認ください!

最初に

サイバー攻撃は業種や製品によって試行される手法が様々です。

企業は、自社の業種や、導入している製品に対してどのような攻撃が脅威になるのかを把握し、検知と対応のプロセスを迅速化する取り組みが重要になります。

今回は、Splunk Security Essentials(SSE) を使った脅威の特定、検出、調査方法についての活用例をご紹介させていただきます。

目次

- サイバー攻撃をどう調査すればいいのか?

- Splunk Security Essentials(SSE) での調査方法

- おまけ

- まとめ

サイバー攻撃をどう調査すればいいのか?

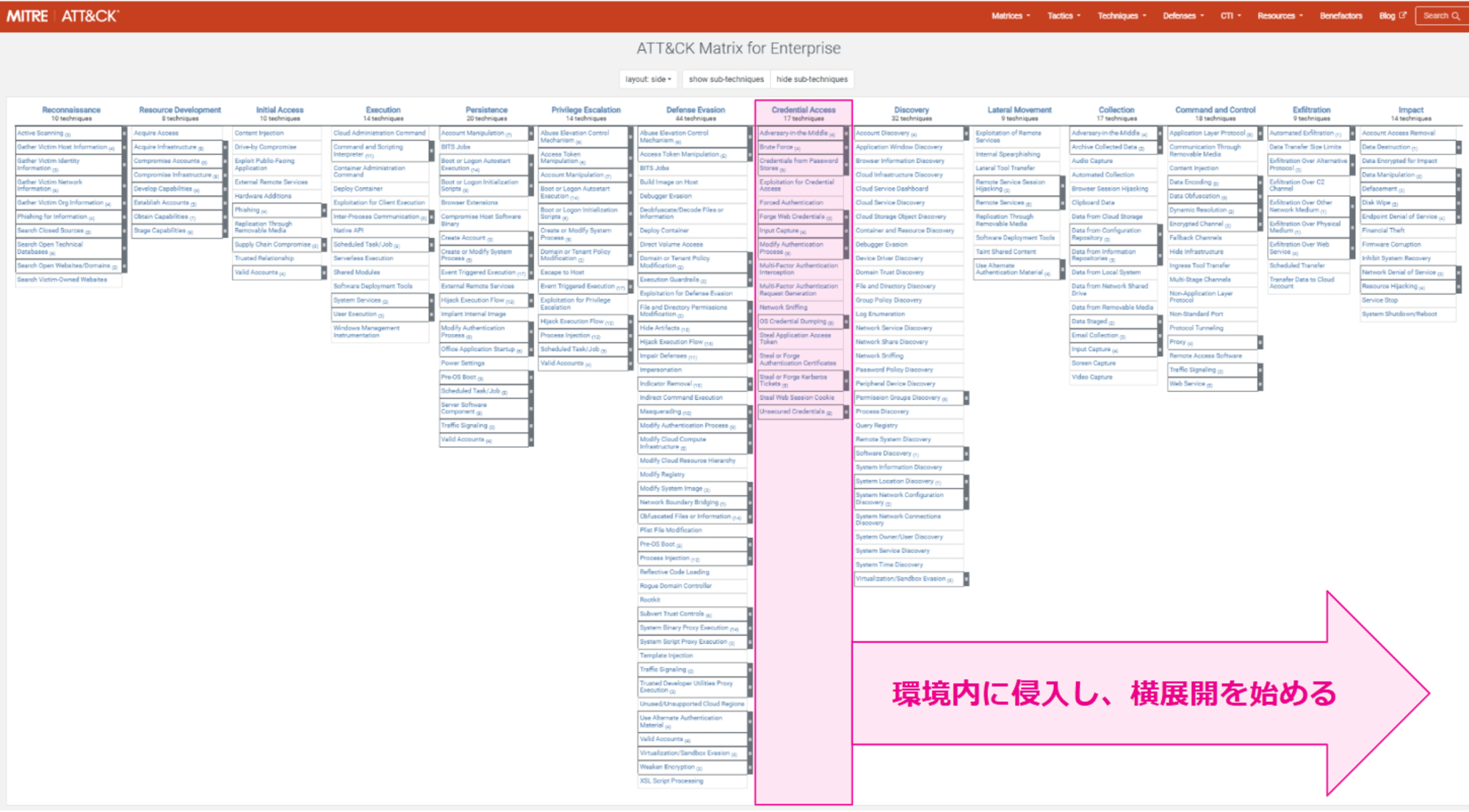

MITER ATT&CK などのサイバー攻撃やテクニックをまとめたマトリクスを活用することができます。どう調査すればいいのか具体的なヒントを得られますので見ていきます。

ページを開くと、攻撃フェーズごとに左から右に攻撃の深度が深まる様にテクニックが網羅されているマトリクスが表示されます。

攻撃段階では、Credential Access の部分で企業の環境に侵入し、その後は横展開をし始め、情報窃取などに繋がります。

なので、どうしたら各攻撃のフェーズで検出して封じ込めできるかを調査するためにあらかじめ MITER ATT&CK ページ内で防御策を調査しておく必要があります。

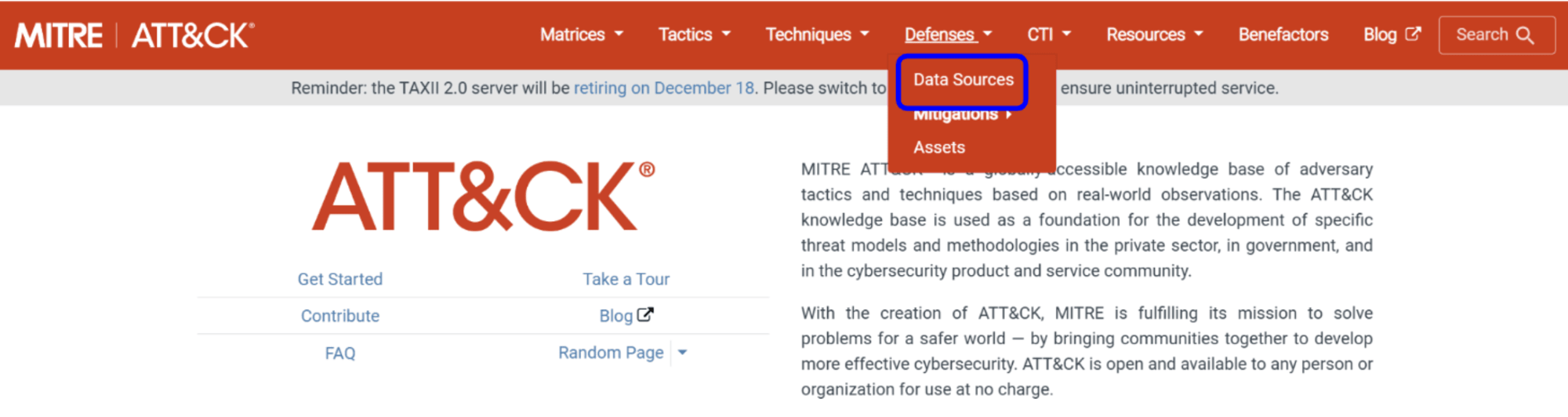

例えば、カラムの Defenses > Data Sources から導入している製品の情報源ごとにどのような攻撃テクニックがあるかを見ていくことが出来ます。

(Google翻訳をかけています。)

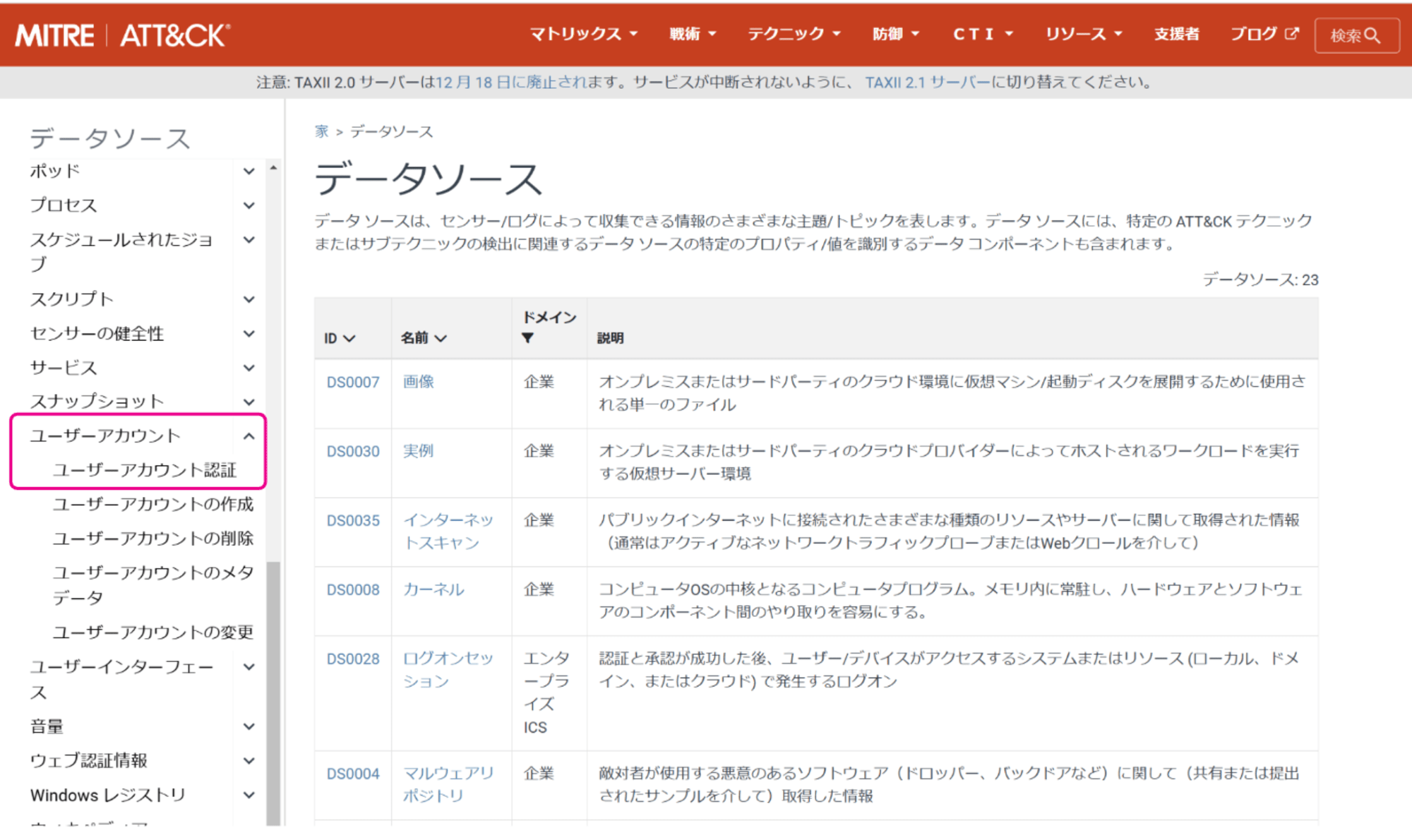

するとデータソースが表示され、サイドバーには様々な調査対象となるデータソースがまとまっています。ユーザアカウントを見てみます。

そしたら、テクニックの説明と、どの観点で調査をすればいいのかを解説してくれていますので、Windows など自社のデータソースに当てはめて調査をすることができます。

で、今回ご紹介する Splunk の Splunk Security Essentials(SSE) ではこの辺りを実際のログから具体的にどう見ればいいのかを調査することができるように作り込まれています。

Splunk Security Essentials(SSE) での調査方法

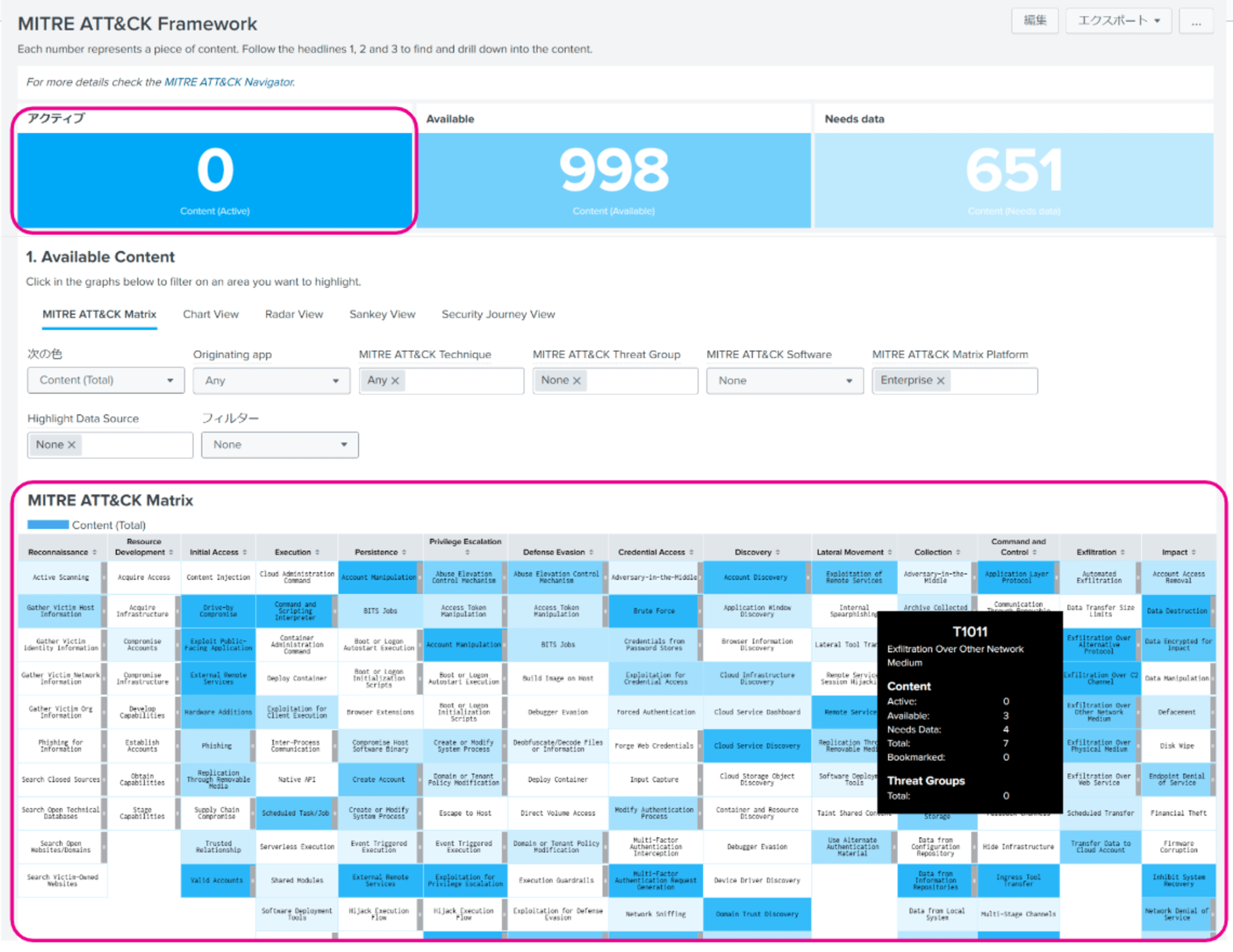

Analytics Advisor > MITER ATT&CK で見れる画面では、MITER ATT&CK のマトリクスの表をベースにログの中から今どの段階の攻撃を受けているのかが一目でわかる様に表示してくれます。

上部で、アクティブな脅威があるかがすぐに分かり、マトリクスの表では検出されている各攻撃フェーズや件数が把握できます。気になる攻撃テクニックがあれば選択することで下部に検出ルールに基づいてどこまで検知できているかを表示してくれます。

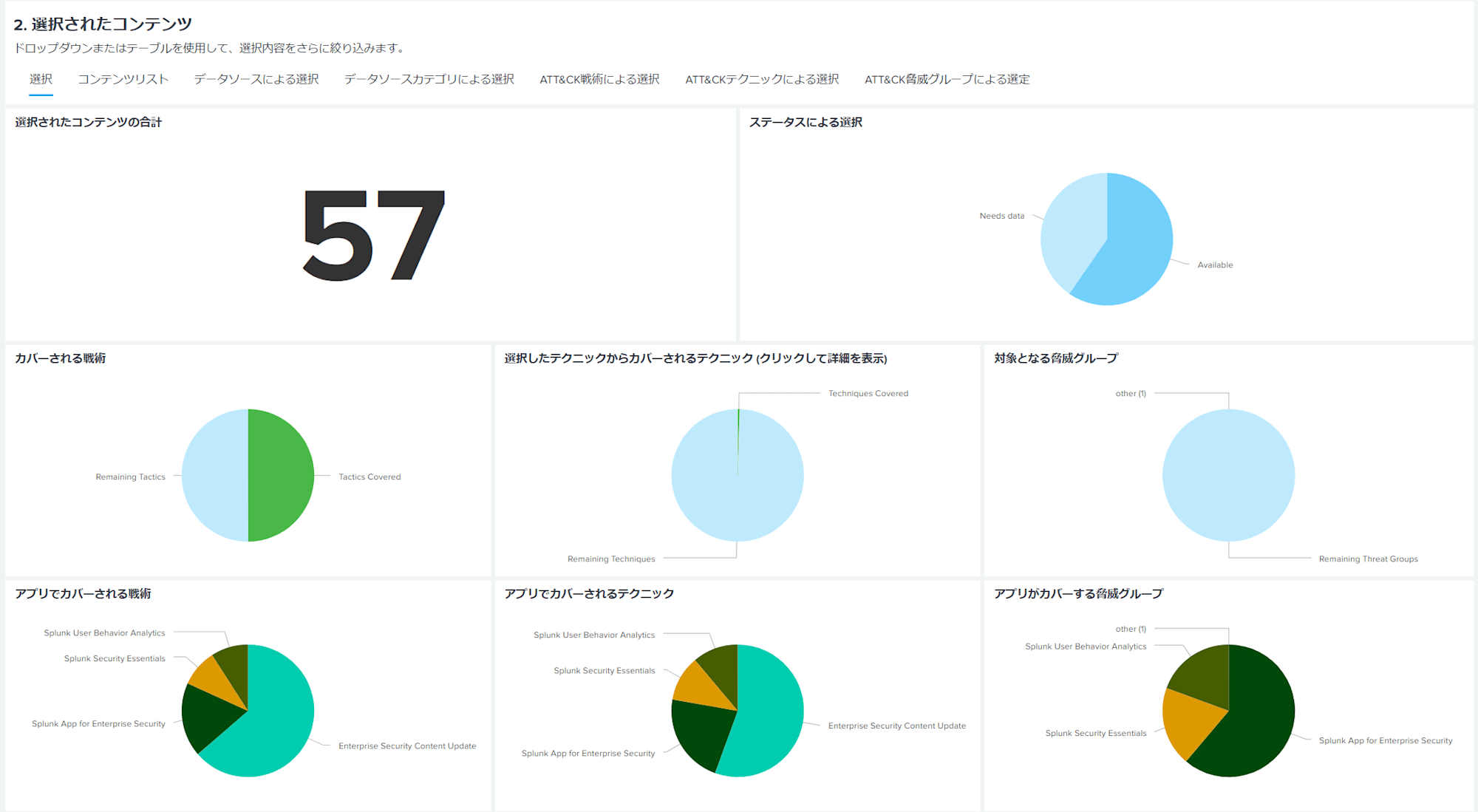

ブルートフォースを選択してみましたが、この環境では57の検出ルールによって他に必要なデータ数やカバレッジの割合など、さらなる環境の強化に向けて指標を表示しています。

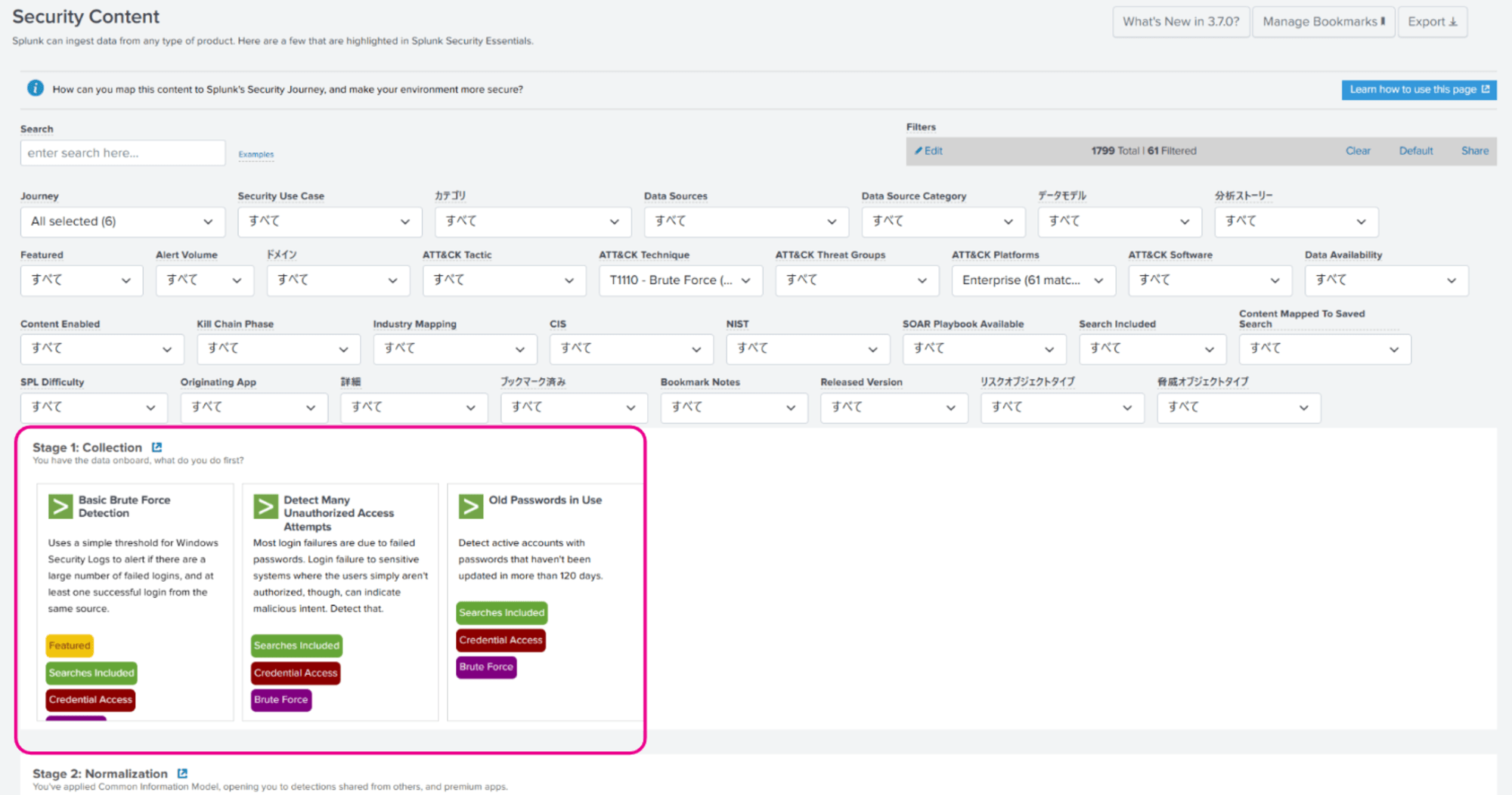

さらに Security Content というページにドリルダウンすることができ、具体的な被害箇所を調査できます。

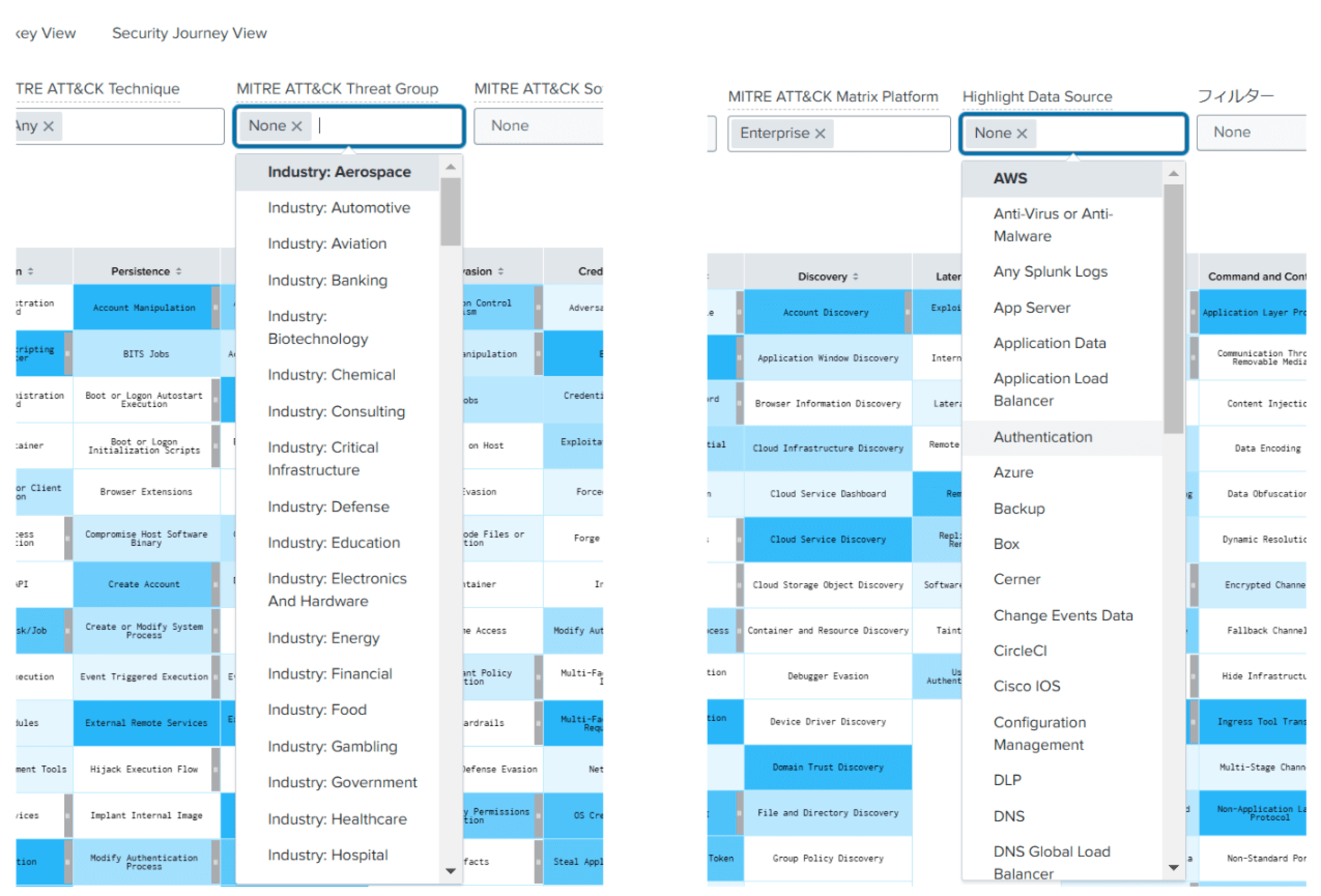

多岐にわたる攻撃を絞るために多くのフィルターが用意されています。フィルタでは、業種や製品カテゴリなども絞り込むこともできます。

ブルートフォースを選択してみると、より具体的な調査画面に遷移します。

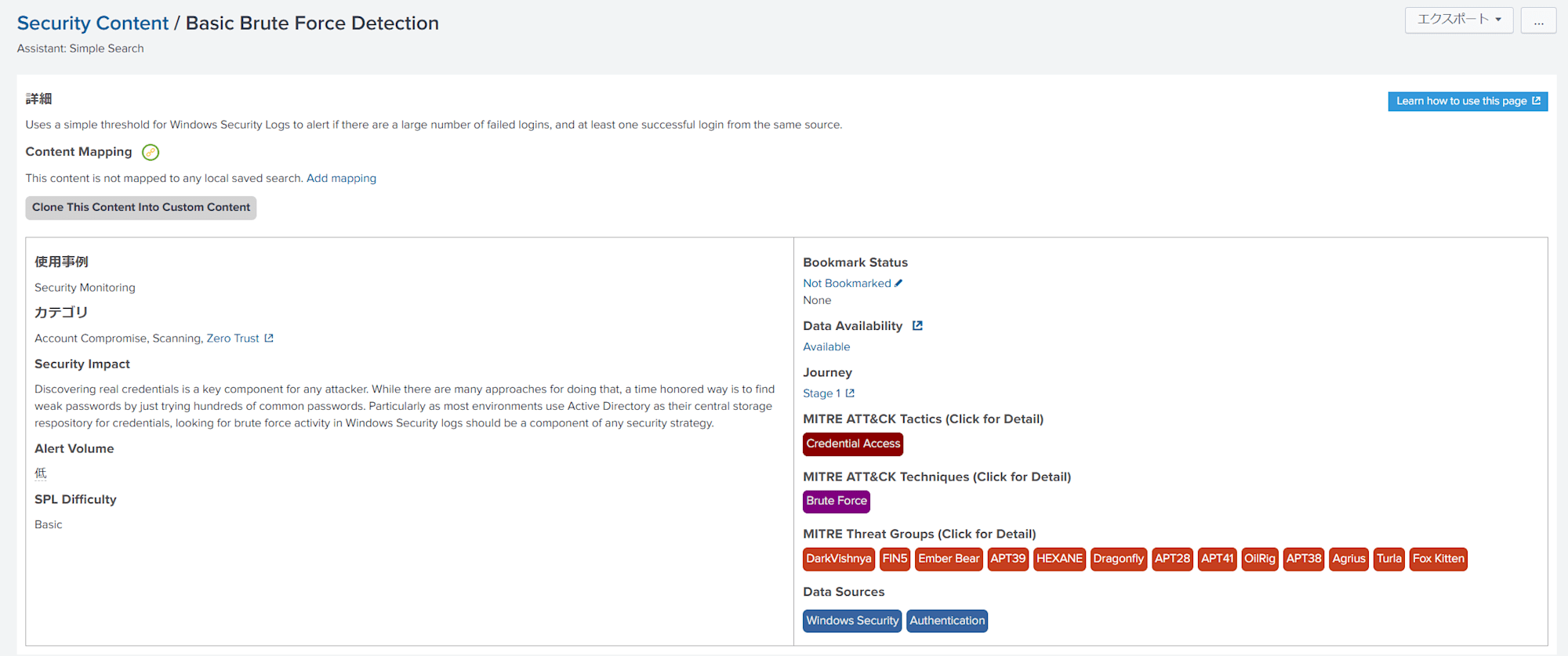

具体的な攻撃のテクニックや主な攻撃グループなどを確認したり

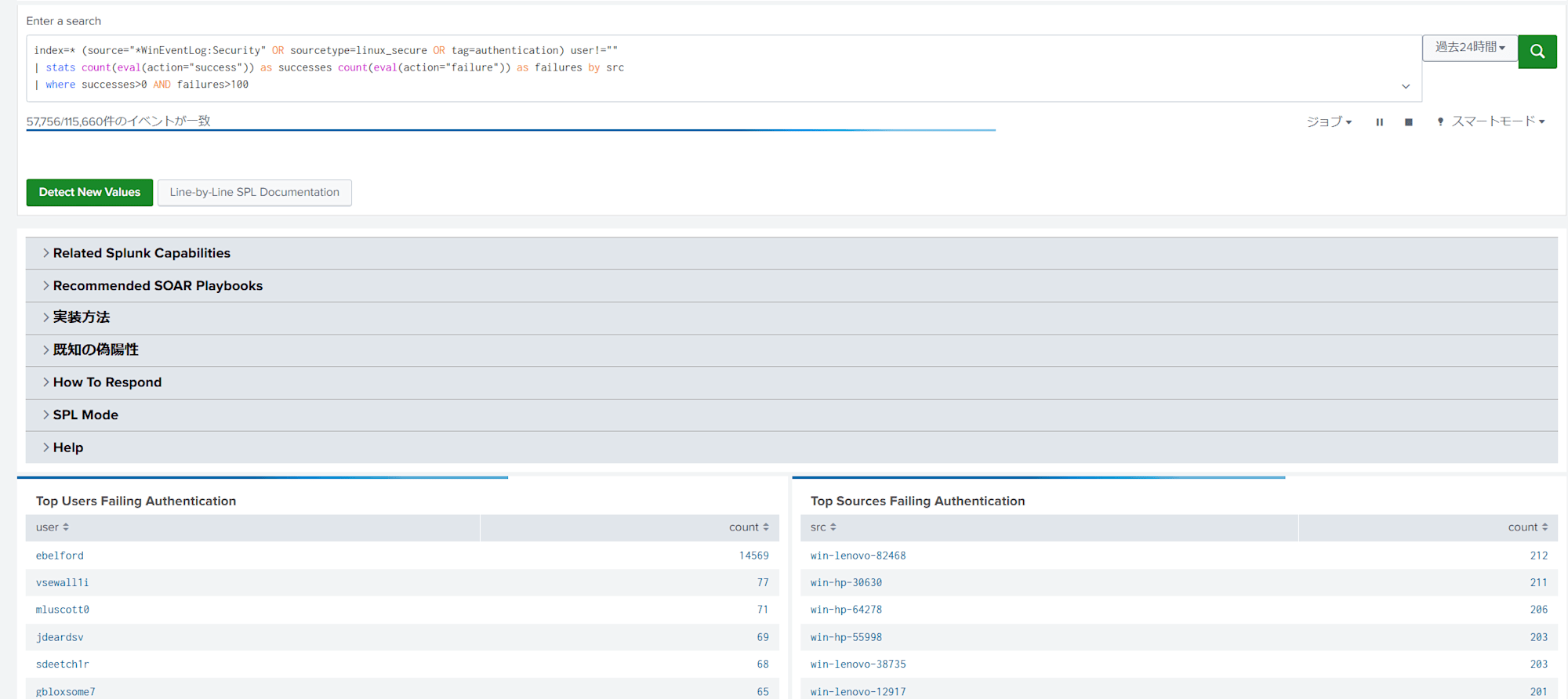

上記画像だと、Top Users Failing Authentication で ebe1ford というユーザに多数の認証失敗イベントが確認できますね。

このように Splunk により、事前構築されたクエリを使ってログの中から怪しいイベントを抽出・集計してくれるのですぐに担当に確認して次の初動アクションに繋げることができます。

また、こうした攻撃に迅速に気づくためのアラート機能も備わっています。

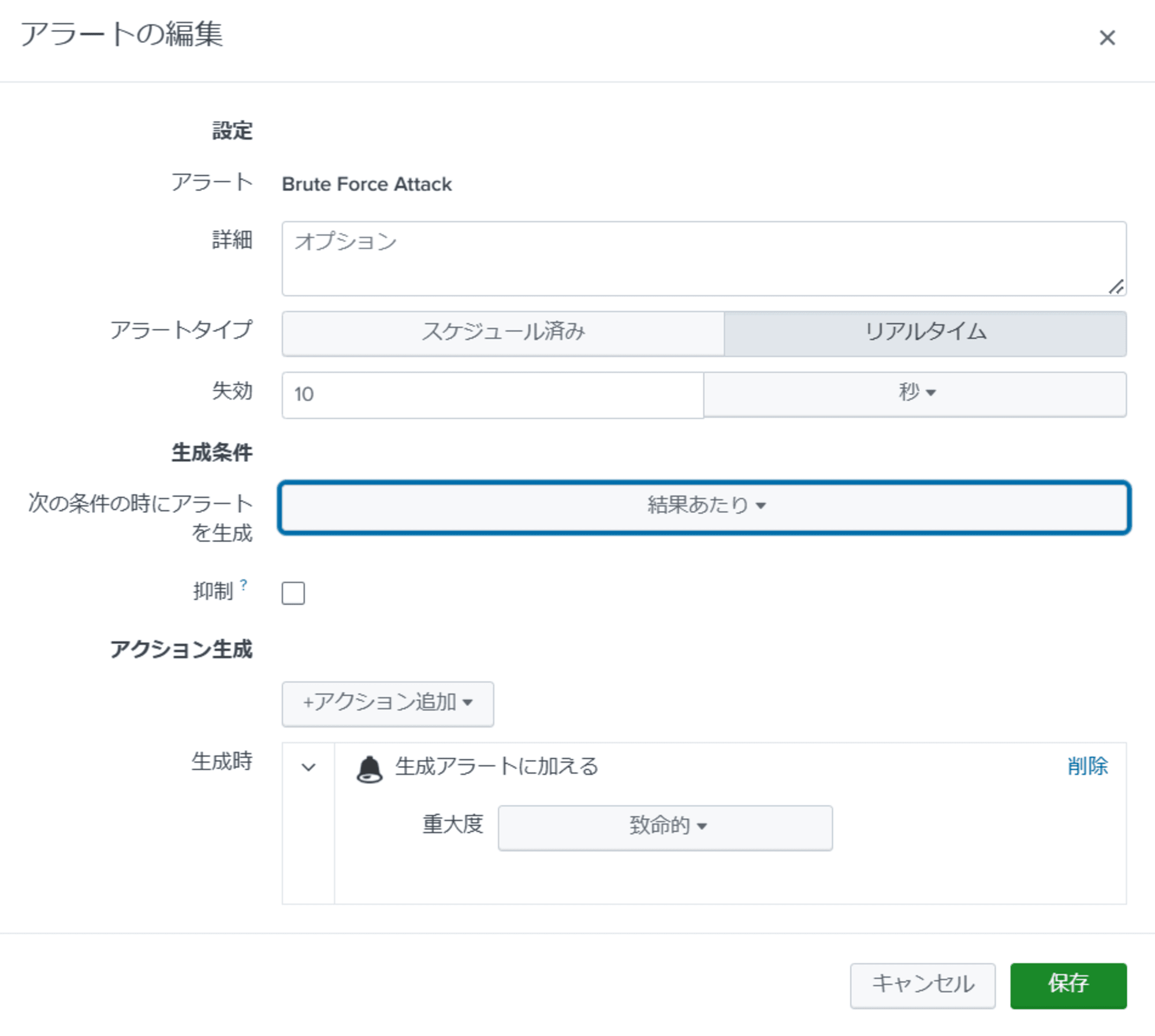

アラートを評価するための実行時間については、毎時15分間隔など定期的なものからリアルタイムに数秒単位の設定を施したり、閾値も特定のイベント数以上や、イベントを検知した時には発報させるなど、細かく設定出来ます。

おまけ

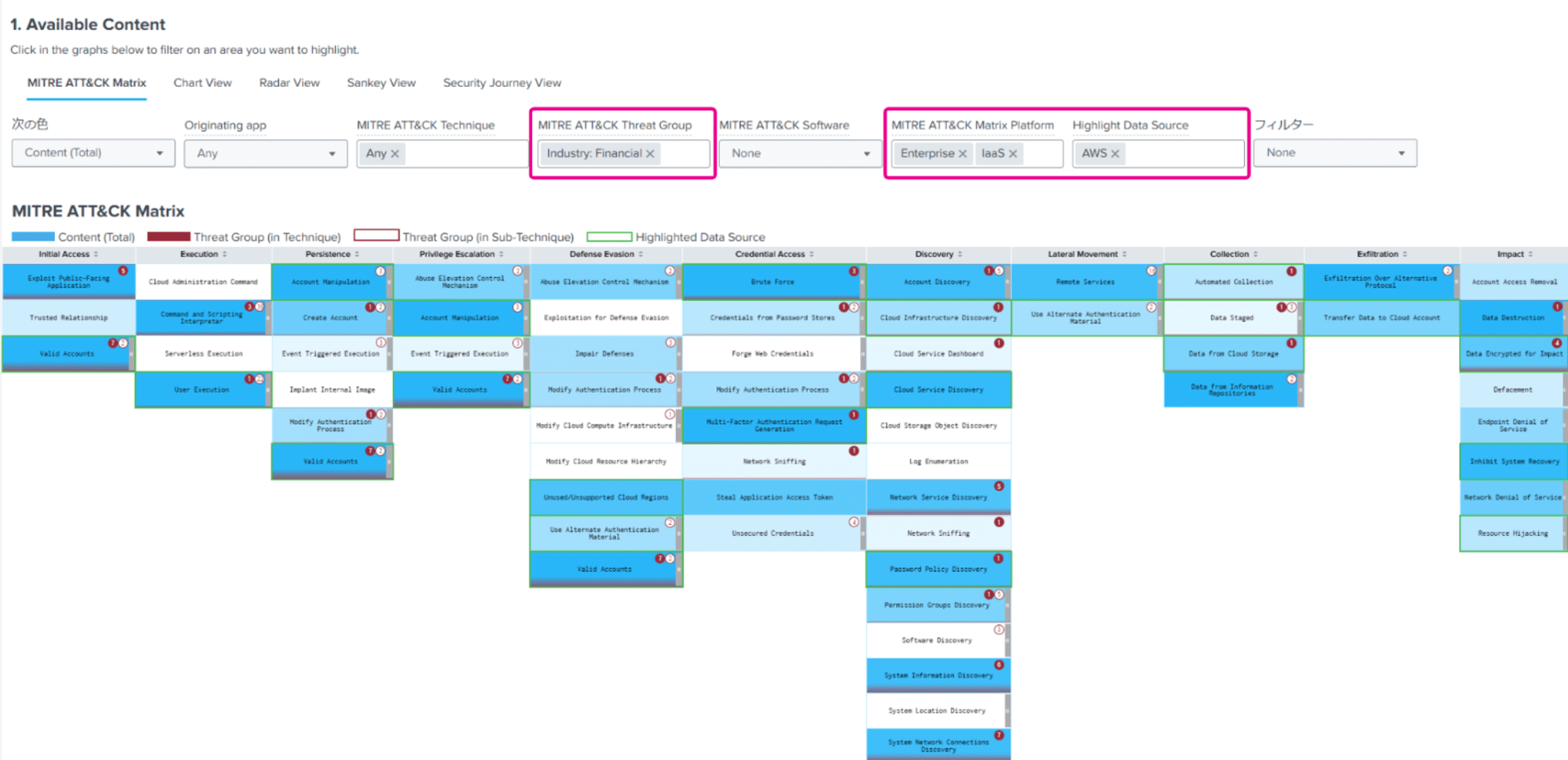

途中で紹介した Splunk Security Essentials(SSE) の MITER ATT&CK のマトリクスですが、業種や製品ごとにフィルタも掛けることができます。

金融・IaaS・AWS のフィルタをかけて該当する主な脅威を一覧にしてみました。

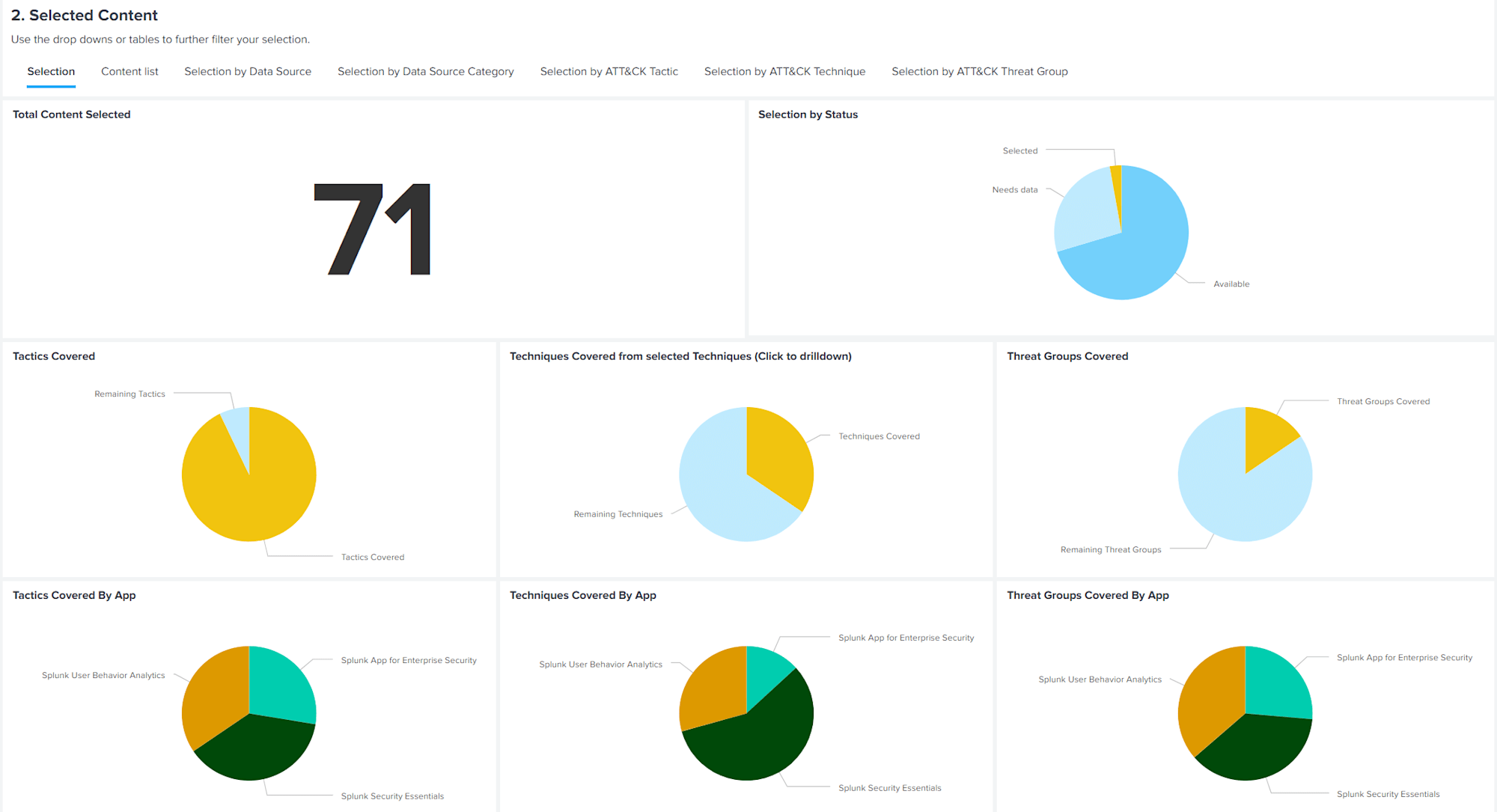

業種や製品で何に気を付けないといけないかが分かりますし、下にスクロールすると自社環境のログデータから検知できる脅威のカバレッジも出してくれます。

どんなログがどれほど必要なのかも SIEM 運用で検討されるポイントだと思いますが、こうした指標を基に調査や検知能力を強化していくことで自社のセキュリティも向上させることができます。

まとめ

Splunk Security Essentials(SSE) は、Cyber Kill Chain にも対応しております。今回は MITER ATT&CK についてブログにしましたが、他の用途は分析ストーリーなども解説していきたいと思います。

また、MITER ATT&CK は、年に3回ほど最新の脅威テクニックなどの情報がアップデートされており、Splunk Security Essentials(SSE) も随時アップデートされるので最新の脅威にも対処しやすいということで、自社のセキュリティを高めるために多くに企業様に活用されておりますので、是非ご検討ください!

今後もご注目いただけますと幸いです。